Zero Trust là một triết lý an ninh mạng nói rằng không ai trong hoặc ngoài mạng được tin cậy trừ khi sự nhận diện của họ đã được kiểm tra kỹ lưỡng. Zero Trust hoạt động dựa trên giả định rằng các mối đe dọa cả bên ngoài và bên trong mạng là một yếu tố có mặt khắp nơi. Zero trust cũng giả định rằng mọi nỗ lực truy cập vào mạng hoặc một ứng dụng đều là một mối đe dọa (threat). Các giả định này thông báo cho suy nghĩ của các quản trị viên mạng, buộc họ phải thiết kế các biện pháp bảo mật nghiêm ngặt, không đáng tin cậy.

Kiến trúc an ninh truyền thống đôi khi được gọi là mô hình “castle-and-moat”. Hãy coi mạng như một lâu đài (castle) và những người dùng được ủy quyền "vượt qua hào (moat)" để vào bên trong chu vi mạng (network perimeter). Mặc dù cách tiếp cận này hữu ích để bảo vệ khỏi các mối đe dọa bên ngoài, nhưng nó không giải quyết được các mối đe dọa đã tồn tại trong mạng. Cách tiếp cận bảo mật truyền thống này chỉ làm mất lòng tin với các yếu tố bên ngoài mạng hiện có. Một khi mối đe dọa có thể vượt qua hào và vào bên trong mạng lưới, nó có quyền thống trị tự do để tàn phá lâu đài trong hệ thống của bạn. Mô hình bảo mật mạng zero trust dựa trên xác thực danh tính thay vì tin tưởng người dùng dựa trên vị trí của họ so với mạng của bạn.

Thuật ngữ "zero trust" lần đầu tiên được đặt ra bởi John Kindervag tại Forrester Research. Trong một bài báo được xuất bản vào năm 2010, Kindervag giải thích cách các mô hình an ninh mạng truyền thống không cung cấp sự bảo vệ đầy đủ vì tất cả chúng đều yêu cầu một yếu tố tin cậy. Quản trị viên phải tin tưởng mọi người và thiết bị tại các điểm khác nhau trong mạng và nếu sự tin cậy này bị vi phạm, toàn bộ mạng có thể gặp rủi ro.

Để giải quyết vấn đề, ông khuyến nghị sử dụng các cổng phân đoạn (segmentation gateways- SG), có thể được lắp đặt ở trung tâm của mạng. Mô hình SG liên quan đến việc kết hợp một số biện pháp bảo vệ khác nhau và sử dụng công cụ chuyển tiếp gói để gửi các biện pháp bảo vệ khi chúng cần thiết trong mạng.

Trong vòng vài năm, Google đã áp dụng các biện pháp bảo mật bằng zero trust. Các công ty khác, mong muốn theo bước chân của Google, cũng bắt đầu áp dụng khái niệm zero trust.

Việc triển khai Zero Trust liên quan đến việc yêu cầu xác minh danh tính nghiêm ngặt cho mọi cá nhân hoặc thiết bị cố gắng truy cập vào mạng hoặc ứng dụng. Việc xác minh này áp dụng cho dù thiết bị hoặc người dùng đã ở trong phạm vi mạng hay chưa. Xác minh danh tính người dùng hoặc thiết bị có thể được kích hoạt bởi các sự kiện như thay đổi về thiết bị đang được sử dụng, vị trí, tần suất đăng nhập hoặc số lần đăng nhập không thành công.

Bảo vệ bắt đầu bằng cách xác định bề mặt bảo vệ (Protect Surface) của Doanh nghiệp, dựa trên dữ liệu, ứng dụng, tài sản hoặc dịch vụ, thường được tham chiếu bởi từ viết tắt DAAS:

1/ Dữ liệu (data): Bạn phải bảo vệ dữ liệu nào?

2/ Ứng dụng (application): Ứng dụng nào có thông tin nhạy cảm?

3/ Tài sản (asset): Tài sản nhạy cảm nhất của bạn là gì?

4/ Dịch vụ (service): Những dịch vụ nào mà kẻ xấu có thể khai thác nhằm làm gián đoạn hoạt động CNTT bình thường?

Thiết lập bề mặt bảo vệ này giúp Doanh nghiệp hoàn thiện chính xác những gì cần được bảo vệ. Cách tiếp cận này thích hợp hơn khi cố gắng bảo vệ bề mặt tấn công, vốn không ngừng tăng về quy mô và độ phức tạp.

Chính sách zero trust liên quan đến việc điều chỉnh lưu lượng truy cập xung quanh dữ liệu và thành phần quan trọng. Mạng tin cậy không sử dụng cổng phân đoạn, cổng này giám sát việc truy cập của người và dữ liệu. Nó áp dụng các biện pháp bảo mật được thiết kế để kiểm tra kỹ lưỡng người dùng và dữ liệu trước khi cấp quyền truy cập bằng cách sử dụng tường lửa Layer 7 và phương pháp Kipling.

Quy tắc Layer 7 liên quan đến việc kiểm tra payload của các gói để xem chúng có khớp với các loại traffic đã biết hay không. Nếu một gói chứa dữ liệu không đáp ứng các thông số của quy tắc Layer 7, thì quyền truy cập sẽ bị chặn. Phương pháp Kipling thách thức tính hợp lệ của nỗ lực xâm nhập bằng cách hỏi sáu câu hỏi về mục nhập và ai đang cố gắng tham gia: Ai (who)? Cái gì (what)? Khi nào (when)? Ở đâu (where)? Tại sao (why)? Thế nào (how)? Nếu câu trả lời cho bất kỳ truy vấn nào làm tăng cờ (flag), thì quyền truy cập sẽ không được cấp.

Xác thực đa yếu tố (Multi-factor authentication - MFA) xác minh danh tính của người dùng bằng cách yêu cầu họ cung cấp nhiều thông tin xác thực. Với các phương pháp nhập mật khẩu truyền thống, kẻ xấu chỉ phải tìm ra tên người dùng và mật khẩu, thường rất dễ bị tin tặc lấy được. Với MFA, người dùng phải cung cấp nhiều phương pháp nhận dạng. Ví dụ: người dùng có thể cần cả USB và mật khẩu. Nếu không có một trong hai yếu tố, người đó sẽ không thể có quyền truy cập.

Xác thực đa yếu tố hỗ trợ mạng zero trust bằng cách tăng số lượng thông tin xác thực người dùng cụ thể cần thiết để truy cập. Sử dụng MFA có thể tăng độ khó cho tin tặc lên gấp hai, ba, bốn hoặc hơn.

Các điểm cuối (endpoint) cần được xác minh (verify) để đảm bảo mỗi điểm cuối đang được kiểm soát bởi đúng người. Xác minh điểm cuối củng cố phương pháp tiếp cận không tin cậy vì nó yêu cầu cả người dùng và bản thân điểm cuối xuất trình thông tin xác thực cho mạng. Mỗi điểm cuối có lớp xác thực riêng, yêu cầu người dùng chứng minh thông tin đăng nhập của họ trước khi có được quyền truy cập.

Sau đó, một thành phần hoặc chương trình trên mạng cho phép truy cập điểm cuối, nó sẽ gửi xác minh đến điểm cuối. Sau đó người dùng sẽ phản hồi trên thiết bị. Dữ liệu được gửi từ điểm cuối được sử dụng để kiểm tra tính hợp lệ của nó và quá trình nhận và truyền thành công sẽ giúp thiết bị có trạng thái “đáng tin cậy - trustworthy”.

Microsegmentation liên quan đến việc tạo ra các khu vực trong mạng để cô lập và bảo mật các yếu tố của mạng có thể chứa thông tin nhạy cảm hoặc cung cấp quyền truy cập vào các tác nhân độc hại. Một cách tiếp cận bảo mật zero-trust được hưởng lợi từ microsegmentation bởi vì một khi khu vực được bảo đảm đã được microseged, nó sẽ được bảo vệ khỏi các mối đe dọa. Tường lửa hoặc bộ lọc tạo thành rào cản xung quanh khu vực cũng có thể chặn các mối đe dọa thoát khỏi khu vực, bảo vệ phần còn lại của mạng.

Zero trust network access (ZTNA) là một phần tử của truy cập không tin cậy tập trung vào việc kiểm soát quyền truy cập vào các ứng dụng. ZTNA mở rộng các nguyên tắc của ZTA để xác minh người dùng và thiết bị trước mỗi phiên ứng dụng để xác nhận rằng họ đáp ứng chính sách của tổ chức để truy cập ứng dụng đó. ZTNA hỗ trợ xác thực đa yếu tố để giữ lại mức xác minh cao nhất.

Yếu tố chính của khái niệm ZTNA là sự độc lập về vị trí của người dùng. Chính sách truy cập ứng dụng và quy trình xác minh giống nhau cho dù người dùng đang ở trong mạng hay ngoài mạng. Người dùng trên mạng không tin tưởng hơn người dùng ngoài mạng.

Đối với người dùng ngoài mạng, ZTNA bao gồm một đường hầm bảo mật, được mã hóa để kết nối từ thiết bị người dùng đến điểm proxy ứng dụng ZTNA. Tính chất tự động của đường hầm này khiến nó dễ sử dụng hơn các đường hầm VPN truyền thống. Trải nghiệm được cải thiện cho người dùng đang khiến nhiều tổ chức chuyển sang ZTNA để thay thế quyền truy cập VPN.

ZTNA application proxy cung cấp lợi ích ngoài khả năng truy cập từ xa an toàn, minh bạch. Bằng cách đặt các ứng dụng sau một điểm proxy, ZTNA sẽ ẩn các ứng dụng đó khỏi Internet. Chỉ những người dùng đã xác minh mới có quyền truy cập vào các ứng dụng đó.

Nhiều doanh nghiệp đã áp dụng triết lý zero trust khi thiết kế kiến trúc bảo mật của họ vì một số lý do:

Nếu không có kiến trúc zero trust tại chỗ, các công ty tự phơi bày những vi phạm dữ liệu tốn kém một cách không cần thiết. Ví dụ, vào tháng 5 năm 2014, tin tặc đã có quyền truy cập vào địa chỉ, tên, ngày sinh và mật khẩu của 145 triệu người dùng eBay. Để vào được, họ chỉ cần sử dụng thông tin đăng nhập của ba nhân viên eBay.

Nếu eBay đã sử dụng mô hình zero trust được trang bị ít nhất hai cấp độ MFA, thì tin tặc sẽ cần nhiều thông tin hơn chỉ là tên người dùng và mật khẩu để truy cập. Chẳng hạn, việc yêu cầu cắm thiết bị USB vào một máy tính cụ thể có thể đã cứu eBay khỏi mất mặt và mất lòng tin của công chúng.

Với các công cụ phù hợp, việc triển khai phương pháp bảo mật bằng không tin cậy chỉ thực hiện một vài bước cơ bản.

Vạch ra các loại dữ liệu hoặc các thành phần mạng mà bạn thực sự cần bảo vệ. Đối với nhiều công ty, điều này có thể bao gồm:

Xác định những tài nguyên mà mỗi người dùng cần truy cập để thực hiện nhiệm vụ của họ và đảm bảo rằng họ chỉ có thể truy cập vào các khu vực cụ thể đó. Theo cách này, việc hạn chế bề mặt tấn công đối với các cuộc xâm nhập lừa đảo hoặc phần mềm độc hại sẽ giảm thiểu lỗi của con người. Và nếu người dùng chỉ có một mật khẩu yếu được sử dụng cho một số điểm truy cập, thì một tác nhân độc hại có thể tìm ra mật khẩu đó và làm tăng hậu quả của việc vi phạm. Tin tặc có thể xâm nhập vào các khu vực cần thiết cho công việc của người dùng và cả các phần không cần thiết của mạng.

Khi nhóm IT của Doanh nghiệp có khả năng hiển thị (Visibility), họ có thể giúp người dùng tận dụng tối đa mạng và theo dõi hệ thống. Các công cụ hiển thị có thể bao gồm:

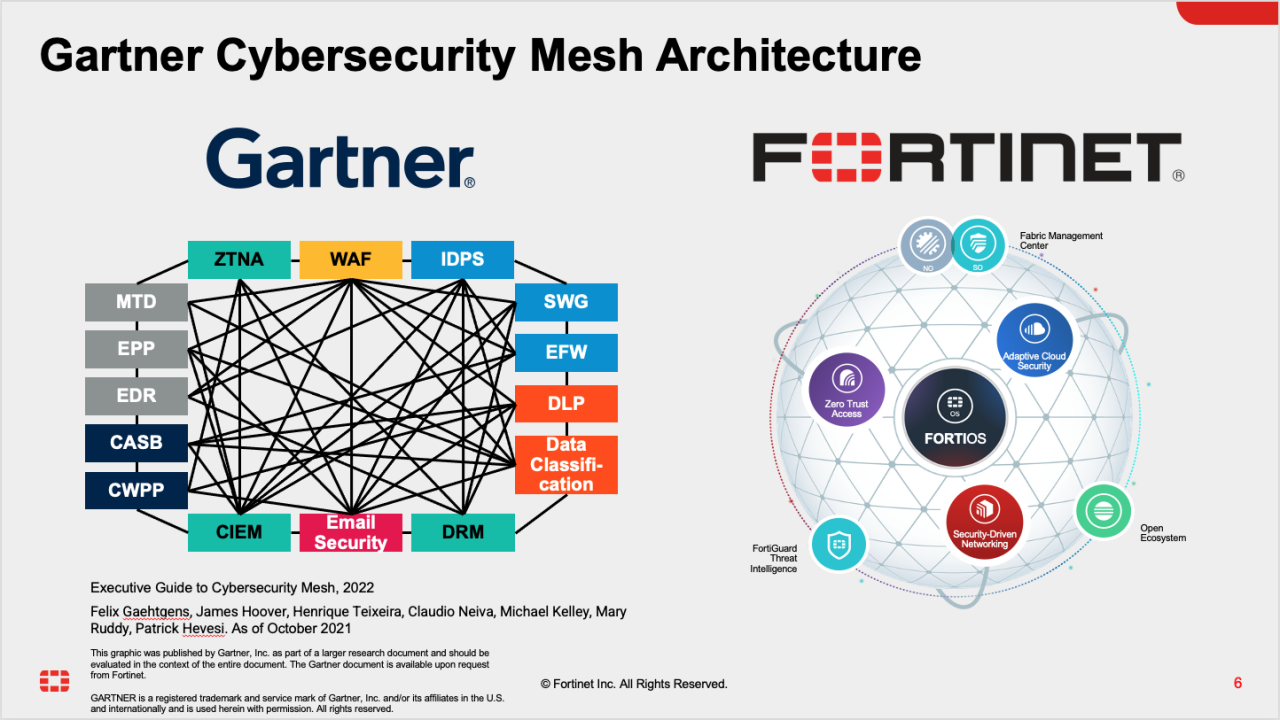

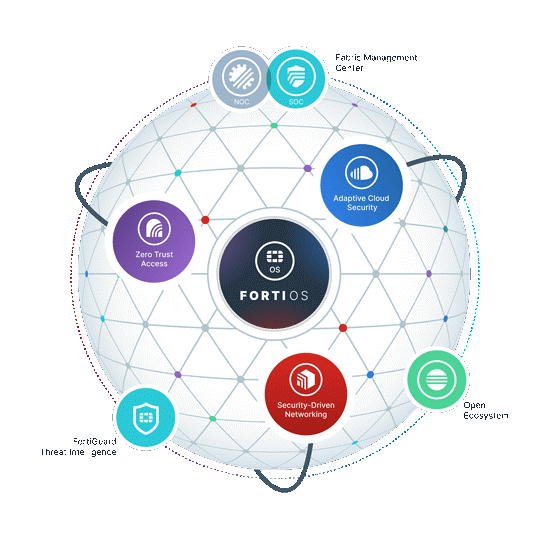

Fortinet có thể cung cấp nền tảng cho mạng không tin cậy của bạn. Với FortiOS và FortiClient, bạn có một giải pháp ZTNA hoạt động trên nhiều kiến trúc và tận dụng các dịch vụ FortiGates, VM FortiGates hoặc SASE đã triển khai hiện có của bạn.

Với FortiNAC, bạn sẽ có được một hệ thống kiểm soát truy cập mạng thông minh với các điều khiển không tin cậy được tích hợp sẵn. Ngoài ra, bạn có thể bảo vệ mạng của mình khỏi những người dùng độc hại cố gắng sử dụng các thiết bị Internet-of-Things (IoT) để xâm phạm hệ thống của bạn.

Với sự kết hợp của FortiAuthenticator và FortiToken, bạn có được sức mạnh của quản lý truy cập nhận dạng không tin cậy (identification access management - IAM) cho Fortinet Security Fabric. FortiAuthenticator cung cấp dịch vụ xác thực tập trung, trong khi FortiToken bổ sung thêm yếu tố phụ bằng cách triển khai mã thông báo dựa trên ứng dụng vật lý và di động.

Doanh nghiệp của bạn đã sẵn sàng xây dựng và triển khai mô hình Zero trust security chưa? Hãy liên hệ với ETL để được tư vấn và trang bị ngay cho Doanh nghiệp của mình một thiết bị bảo mật hoàn hảo với ưu đãi cùng hấp dẫn.

NAMHI là Công Ty chuyên về Công Nghệ, là Đại lý của rất nhiều dòng sản phẩm bảo mật cao tại Việt Nam. Cung cấp từ những dòng bảo mật doanh nghiệp đến bảo mật đa quốc gia.

Tag: fortinet fortigate, thiết bị tường lửa, firewall fortigate

Model fortigate: [fortigate 40f, fortigate 51e] [fortigate 60f, fortigate 61f] [fortigate 80f, fortigate 81f] [fortigate 100f, fortigate 101f] [fortigate 200e, Fortigate 201e]

Fortinet, công ty hàng đầu toàn cầu về các giải pháp an ninh mạng rộng rãi, tích...

02/19/26 10:45:11 AM

"Hợp tác với Microsoft Azure mang đến cho các khách hàng chung của chúng tôi nhữ...

02/19/26 10:45:11 AM

Theo bất kỳ tiêu chuẩn nào, thì các phát minh của Fortinet là một danh sách cực ...

02/19/26 10:45:11 AM

Các phương pháp truyền thống để thiết lập mạng LAN đã dẫn đến các mạng bị gián đ...

02/19/26 10:45:11 AM

.jpg)

Hệ thống ngăn chặn xâm nhập ( Intrusion prevention system -IPS) là một thành phầ...

02/19/26 10:45:11 AM

Sự ra mắt của FortiOS 7.0 vào đầu năm nay của Fortinet giống như vậy. FortiOS hỗ...

02/19/26 10:45:11 AM

Fortinet - Công ty hàng đầu toàn cầu về các giải pháp an ninh mạng đã thông báo ...

02/19/26 10:45:11 AM

Fortinet là nhà cung cấp duy nhất hỗ trợ ZTNA qua các chuyến du lịch, văn phòng ...

02/19/26 10:45:11 AM

CHÚC MỪNG FORTINET ĐƯỢC VINH DANH LÀ LEADER TRONG GARTNER® MAGIC QUADRANT™ NĂM 2...

02/19/26 10:45:11 AM

Nền tảng bảo mật đã ra đời được một thời gian. Khi tường lửa thế hệ tiếp theo (N...

02/19/26 10:45:11 AM

FortiOS là nền tảng của Fortinet Security Fabric, hợp nhất nhiều công nghệ và us...

02/19/26 10:45:11 AM

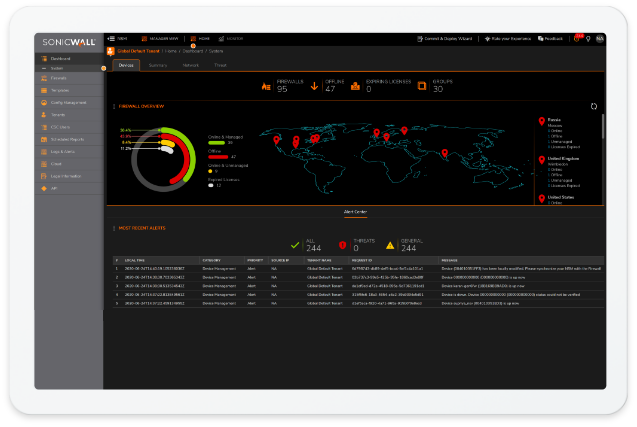

SonicWall Network Security Manager cung cấp cho bạn mọi thứ Doanh nghiệp cần để ...

02/19/26 10:45:11 AM

Harmony Endpoint là một giải pháp bảo mật điểm cuối (endpoint security) hoàn chỉ...

02/19/26 10:45:11 AM

OT (Operational Technology) là việc sử dụng phần cứng và phần mềm để giám sát và...

02/19/26 10:45:11 AM

Fortinet Secure SD-WAN là một giải pháp tập trung mạng, định tuyến nâng cao và b...

02/19/26 10:45:11 AM

Sophos EDR 4.0 là giải pháp mới nhất với một số bản cập nhật thú vị cho tất cả k...

02/19/26 10:45:11 AM